Zero-Day-Spoofing-Angriffe über Internet Explorer

Cybersicherheitsexperten haben eine neue Angriffsmethode ausgemacht, die Windows-Nutzer gefährden könnte. Die Threat-Intelligence-Abteilung von Check Point, Check Point Research, warnt vor einem Spoofing-Angriff, der Internet Explorer-Verknüpfungsdateien ausnutzt, um Nutzer zur Ausführung von Remotecode zu verleiten.

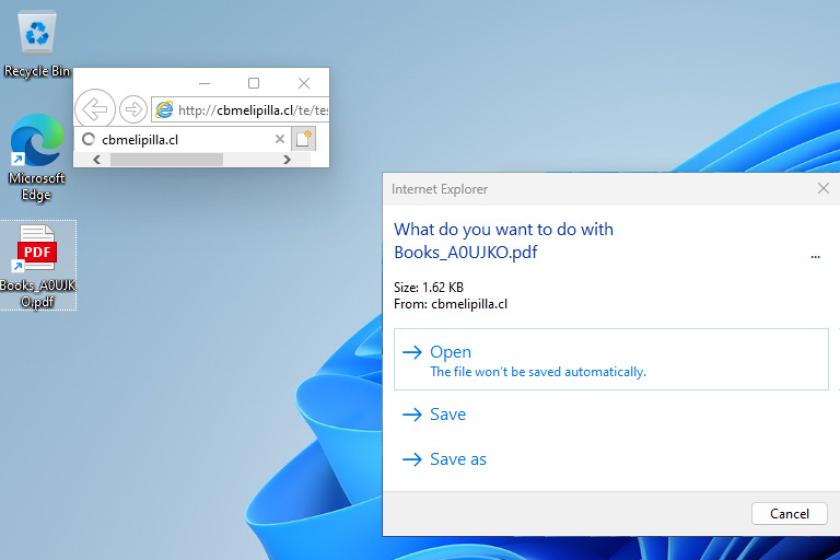

Die Angreifer verwenden spezielle Windows-Internet-Verknüpfungsdateien mit .url-Erweiterungen, die den nicht mehr unterstützten Internet Explorer (IE) aufrufen. Dadurch können sie eine von ihnen kontrollierte URL öffnen und einen zusätzlichen Trick anwenden, um die bösartige ".hta"-Erweiterung zu verbergen.

Nach Angaben von Check Point Research (CPR) könnten diese Angriffe bereits seit Januar 2023 stattfinden. Die Experten empfehlen Windows-Nutzern, bei .url-Dateien aus nicht vertrauenswürdigen Quellen besonders vorsichtig zu sein.

Der Angriff funktioniert auf zwei Arten: Zum einen wird der veraltete IE-Browser anstelle modernerer und sichererer Browser wie Chrome oder Edge genutzt. Zum anderen werden Nutzer dazu verleitet, eine scheinbare PDF-Datei zu öffnen, die in Wirklichkeit eine gefährliche .hta-Anwendung ist.

Spezielle Internetverknüpfungen

Konkret nutzen die Angreifer spezielle Windows-Internetverknüpfungsdateien (.url), die beim Anklicken den veralteten Internet Explorer dazu bringen, eine von den Angreifern kontrollierte URL zu öffnen. Ein zusätzlicher Trick in IE wird verwendet, um die schädliche .hta-Dateiendung zu verbergen.

Durch die Öffnung der URL mit IE anstelle der modernen, sichereren Browser wie Chrome oder Edge, erhalten die Angreifer erhebliche Vorteile bei der Ausnutzung des Computers des Opfers, obwohl das System mit dem modernen Windows 10/11 läuft.

Die Analyse ergab, dass die bösartigen .url-Dateien bis Januar 2023 zurückdatiert werden können und bis zum 13. Mai 2024 genutzt wurden. Die Angreifer verwendeten dabei den "mhtml"-Trick, der auch in früheren Angriffen wie dem CVE-2021-40444 Exploit verwendet wurde. Wenn ein Opfer die als PDF getarnte .url-Datei öffnet, wird die URL mit IE geöffnet, was aufgrund der Unsicherheit von IE erhebliche Risiken birgt.

Versteckte Dateiendung

Die Angreifer nutzten dann einen weiteren Trick, um die tatsächliche .hta-Dateiendung zu verbergen, was dazu führte, dass das Opfer unwissentlich eine schädliche .hta-Anwendung herunterlud und ausführte, wodurch die Angreifer die Kontrolle über das System erlangen konnten.

CPR rät Microsoft-Nutzern, umgehend verfügbare Sicherheitsupdates zu installieren. Das Verwenden von .url-Dateien als Einstiegspunkt für Cyberangriffe ist nicht ungewöhnlich. Erst im November 2023 wurde eine ähnliche Sicherheitslücke (CVE-2023-36025) geschlossen.