Azure-Anwendungen zum Benutzer bringen (1)

Anwendungen in Azure zu betreiben, kann dabei helfen, eine Überlastung des eigenen Rechenzentrums zu vermeiden. Oft lautet der Ansatz dabei "Lift and Shift", also das simple Verschieben einer Applikation in die Cloud. Wer mehr aus der Migration in die Wolke herausholen will – zum Beispiel Komfort beim Anmelden und zusätzliche Sicherheit durch Zero Trust – sollte aber einen genaueren Blick in die jeweilige App-Architektur werfen. Der erste Teil der Workshop-Serie schildert, wie Sie die zu veröffentlichende Anwendung genau unter die Lupe nehmen.

Bei einem Umzug in die Cloud ist klar: Ersparnisse und Synergien sind dann machbar, wenn sich möglichst viele Anwendungen oder Workloads verschieben lassen, um dann allmählich den eigenen Rechenzentrumsbetrieb herunterfahren zu können. Je eher das gelingt, desto schneller lassen sich auch Kostenvorteile durch Elastizität und modernes Management mit der Cloud realisieren. Ein logischer, erster Schritt für viele Unternehmen ist dabei, Anwendungen direkt in die Cloud zu verschieben: Lift and Shift. Die Applikation selbst wird dabei selten angefasst, sondern mitsamt Anwendungsservern, Datenbanken und gegebenenfalls weiterer Abhängigkeiten wie Loadbalancern oder APIs als VM in der Cloud betrieben.

Wer die Sicherheit einer App steigern möchte und sich dabei des Zero-Trust-Ansatzes bedient, sollte über Single Sign-on (SSO) und die Integration der Anwendung in einen modernen Identity Provider nachdenken – zum Beispiel Entra ID. Dabei schlagen Sie mehrere Fliegen mit einer Klappe: Ihre Mitarbeiter genießen größeren Anmeldekomfort und benötigen ihr Passwort vielleicht gar nicht mehr, sondern nutzen moderne Credentials. Sie selbst können Zero Trust und Conditional Access mit Multifaktor-Authentifizierung (MFA) vorantreiben und womöglich App-eigene Datenbanken mit Passwort-Artefakten abschalten. Langfristig ist sogar denkbar, die App mit SCIM-Provisioning aus Entra ID zu übertragen, sollte sie Bedarf haben an Profildefinitionen für einen eigenen Profil-Store.

Anwendungen genau unter die Lupe nehmen

Für verschiedene Anwendungen gibt es unterschiedliche Integrationsmöglichkeiten, die SSO und Zero Trust verbessern. Weiterhin gilt: Wenn Sie die Anwendung modernisieren und mit einem aktuellen Protokoll versehen, ist das die beste Option. Um diese Entscheidung treffen zu können, müssen Sie sich die App vorher etwas genauer ansehen. Hier sind die Authentifizierung und weitere Details zur Architektur entscheidend, also welche Daten Client und Anwendung tauschen und ob die Anwendung selbst noch einmal Daten von APIs oder Datenbanken anzapft. Ein Beispiel: Stellen Sie eine Browseranwendung von einer alten ASP.Net-Version auf ein neues Framework um, die App greift aber via LDAP auf ein Verzeichnis zu, das Benutzerdaten wie Gruppenmitgliedschaften vorhält, dann stecken Sie noch immer im betagten LDAP-Protokollsumpf fest.

Anwendungen, die auf LDAP-Anfragen gegen das Windows-AD nicht verzichten können, müssen Sie weitestgehend auch dort belassen, um Namensauflösungen oder das Prüfen auf Gruppenmitgliedschaften weiter zu unterstützen. Nutzt die Anwendung LDAP nur für Backend-Anfragen, kommt aber sonst mit modernen Protokollen zur Authentifizierung klar, können Sie sie zu den Entra Domain Services (Entra DS) umziehen.

Dabei handelt es sich um ein von der Cloud verwaltetes Windows-AD, das mit den Daten von Entra ID erzeugt und betrieben wird. Ein virtuelles Windows-AD in der Cloud also, in das Sie Server und Apps einbinden können, um LDAP, Kerberos für Authentifizierung oder andere Verwaltungsdienste wie Gruppenrichtlinien anzubieten. Kommt Entra DS zum Einsatz, haben Sie die App zwar nicht modernisiert, können Sie aber in der Cloud laufen lassen, ohne einen eigenen Domänencontroller betreiben zu müssen.

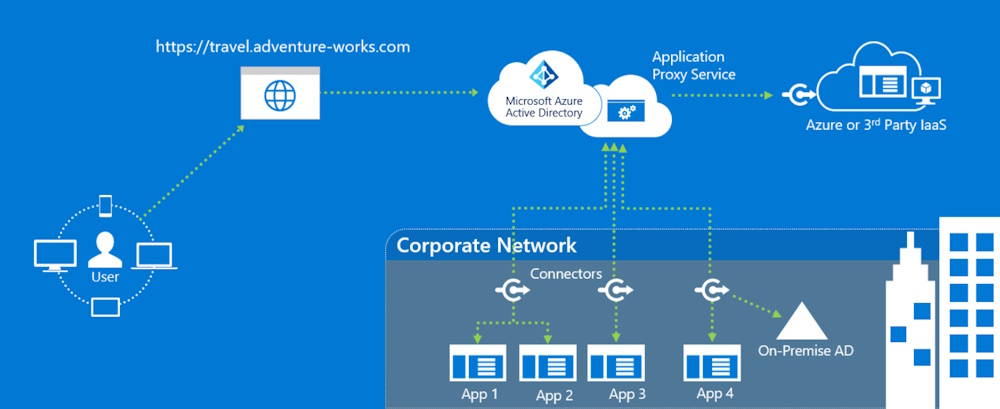

Die Anwendungen könnten Sie dann mit Entra ID Application Proxy veröffentlichen, damit die Applikation selbst, obwohl sie kein modernes Protokoll spricht, sich trotzdem in Entra ID integrieren und durch Conditional Access schützen lässt. Wollen Nutzer dann auf die veröffentlichte App zugreifen, müssen Sie – je nach Richtlinie – MFA oder ein verwaltetes, gesundes Gerät vorzeigen. AppProxy lässt dann Zugriff auf die Anwendung zu, wenn die Zero-Trust-Richtlinien erfüllt wurden. Mitarbeiter können dann mit der App arbeiten, sofern sie denn als Browseranwendung existiert und das Anwender-Device außer Zugriff zur App keine weiteren Dienste oder APIs anzapfen muss.

Wenn Ihre Anwendung Kerberos zur Authentifizierung und Inspektion der Berechtigungen anhand von Gruppenmitgliedschaften nutzt, ist AppProxy ebenfalls eine Option: Sie können es so konfigurieren, dass der AppProxy-Agent nach Benutzerauthentifizierung das Entra-Token gegen ein Windows-AD-Token tauscht. Hierfür stellen Sie den Agenten und das Windows-AD auf Kerberos Constraint Delegation (KCD) ein. Anhand des UPNs oder wahlweise eines anderen Attributs aus der Cloud findet der Agent den richtigen Windows-AD-Benutzer und erzeugt das Kerberos-Ticket mitsamt den Mitgliedschaften, die für die App wichtig sind. Die KCD-Funktion kann AppProxy mit Windows AD und Entra DS liefern, was die Migration bereits existierender Anwendungen vom eigenen Datenzentrum nach Azure einfacher gestaltet.

ln/Florian Herzog

Im zweiten Teil der Workshopserie beschreiben wir, wie Sie beim Migrieren von Anwendungen von Conditional Access profitieren und was es dabei mit der Microsoft Authentication Library auf sich hat.