Warum Passwörter wie "Snowboard!2042#" nicht so sicher sind, wie man denkt

Warum starke Passwortrichtlinien für den Schutz eines Unternehmens vor Cyberangriffen wichtig sind, ist klar. Dennoch gibt es ein paar Faktoren, die oftmals unbeachtet bleiben. In diesem Artikel wollen wir die wichtigsten Faktoren einer Kennwortrichtlinie einmal genauer beleuchten.

Seit dem ersten Passwortdiebstahl am MIT in den 1960er Jahren, ist die Sicherheit von Passwörtern ein regelmäßiges Thema.

Das Wettrüsten bei der Passwortsicherheit

Lange Zeit empfahlen Organisationen und Behörden wie BSI und NIST, lange und komplexe Passwörter zu verwenden und diese häufig zu wechseln. Theoretisch sind diese schwer zu erraten und die Kurzlebigkeit macht solch ein Unterfangen unrentabel

Doch die Realität sieht anders aus: Berichten zufolge erfüllen 83 % der bekannt kompromittierten Kennwörter bereits die Anforderungen an Komplexität und Länge! Dies liegt oftmals daran, dass Nutzer bei der Erstellung eines Passworts, das diese Komplexitätsanforderungen erfüllt, häufig Basisbegriffe verwenden und dann nach Aufforderungen zum Ändern des Passworts nur inkrementelle Anpassungen vornehmen.

Dies erleichterte aber auch die Arbeit der Angreifer, da solche Muster beim Erraten von Passwörtern mit in die Berechnungen einfließen und so Brute-Forcing effizienter und schneller machen.

Auch Faktoren außerhalb der direkten Kontrolle Ihrer Passwortrichtlinien, wie die Gefahr durch die Wiederverwendung von beruflichen Passwörtern auf unsicheren Webseiten oder Infostealer-Malware, werden zunehmend wichtiger.

Wie sollten also Passwortrichtlinien zukünftig aussehen?

Wenn Passwortrichtlinien nun dazu führen, dass Angreifer diese Muster ausnutzen und User diese nur bedingt befolgen – welche Möglichkeiten haben nun Sicherheitsverantwortliche, die auf sichere Passwörter zur Benutzerauthentifizierung angewiesen sind?

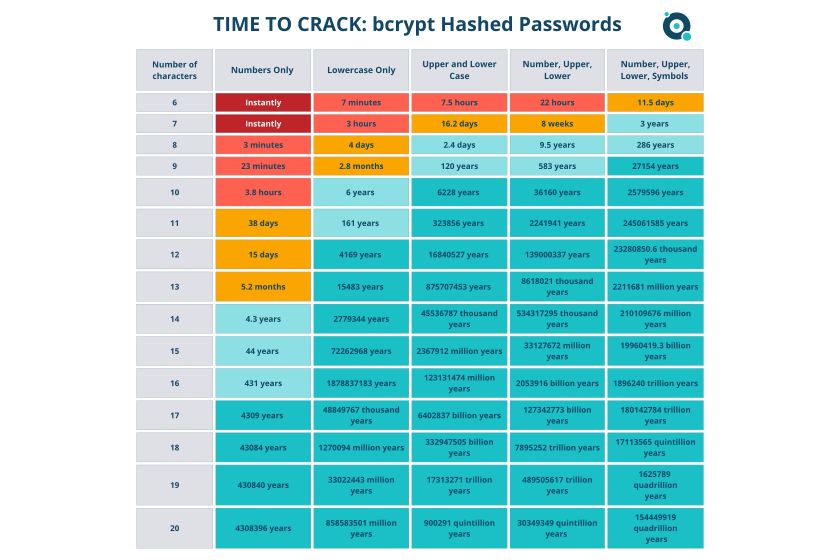

• Abschied vom regelmäßigen Wechsel der Passwörter: Um längere Passwörter zu fördern, kann ein längenbasiertes Ablaufdatum für Passwörter in Betracht gezogen werden.

• Länge vs Komplexität: Je komplexer und strenger die Anforderungen, desto größer ist die Wahrscheinlichkeit, dass Nutzer sich diese Passwörter nicht merken können und dann auf Workarounds zurückgreifen. Passphrasen können dazu beitragen benutzerfreundliche Passwörter zu fördern.

• Unternehmensspezifische Blocklisten und Wörterbücher: So verhindern Sie einfach zu erratende oder bereits kompromittierte Passwörter.

Starke Passwortrichtlinien mit Specops Password Policy

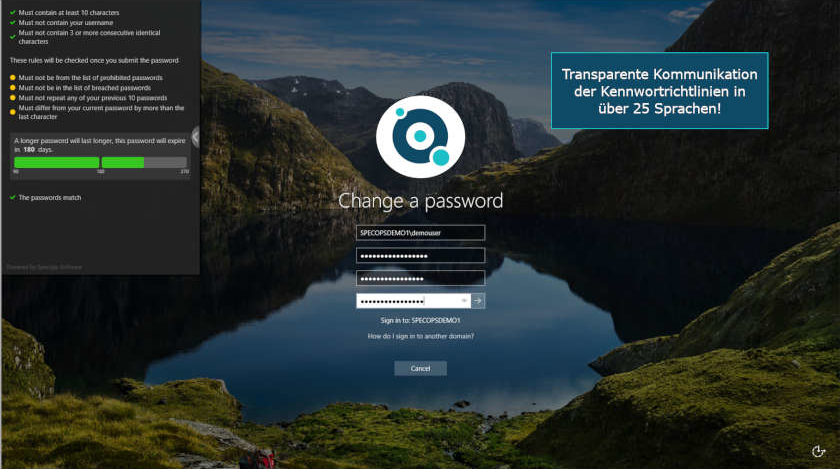

Specops Password Policy unterstützt Unternehmen bei Umsetzung der oben genannten Kriterien und der automatischen, täglichen Überprüfung Ihrer Benutzerpasswörter auf über 4 Milliarden kompromittierte Passwörter.

Features wie „Benutzernamen im Passwort verbieten“, das Verhindern von inkrementellen Änderungen, tägliche Scans nach kompromittierten Kennwörtern die durch Infostealer gestohlen oder gerade für Angriffe auf Honeypot-Systeme genutzt werden, helfen dabei Passwörter wieder zu einem vertrauenswürdigen Sicherheitsfaktor zu machen.

Erfahren Sie jetzt in einer kostenlosen Demo von Specops Password Policy, wie Sie zukünftig die Passwörter Ihrer Benutzer schützen können.